Melhorando a segurança no acesso SSH do seu servidor

No SOLOWEB dicas de hoje vamos falar de segurança, uma dica simples que pode melhorar e muito a segurança no acesso shell de seu dedicado/vps.

Vamos de como gerar chaves publicas para pelo Putty(App Windows para acesso ssh) e também vamos deixar seu servidor limitado apenas para acesso ssh via chave publica.

obs.: esse tutorial é para quem já possui conhecimento básicos no acesso shell de servidores linux.

Lembrando que caso precise de um servidor web ou de ajuda para gerenciar seu servidor entre em contato conosco, temos o menor preço do mercado e a melhor prestação de serviço/suporte, acesse www.soloweb.com.br

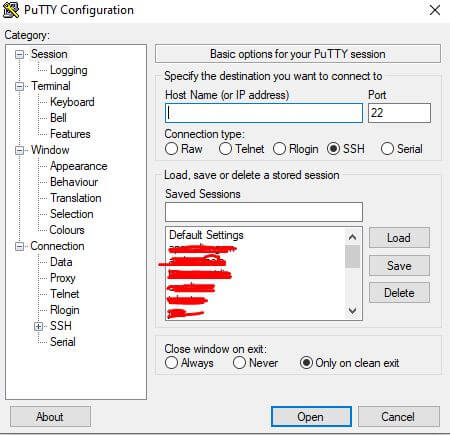

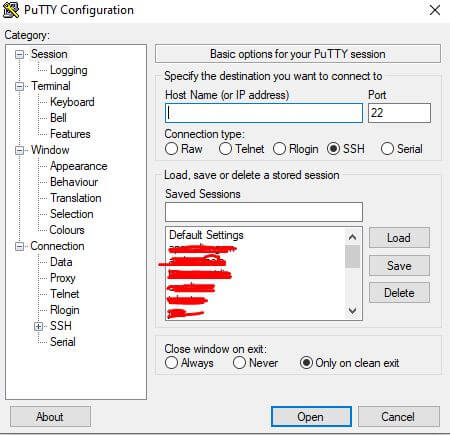

1 – Primeiramente vamos baixar o Putty, para baixar acesse a página https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html, ele não precisa ser instalado basta baixar na guia Alternative binary files. Baixe o Putty e o puttygen. Após baixar clique e abra o aplicativo Putty.

Agora para acessar o servidor basta colocar o hostname dele e clicar em open, daí você inseri o usuário e senha root que você receberá com seu e-mail de boas-vindas.

2 – Agora que você acessou o servidor vamos realizar a primeira diretiva de segurança para um novo servidor mudar a porta de acesso ssh basta seguir estes passos:

$ vim /etc/ssh/sshd_config

Para pesquisar no vim basta digitar a “/” e escrever a que palavra que deseja encontrar por exemplo:

/Port

Agora é retirar o símbolo “#”:

antes:

#Port 22

depois:

Port 22

Agora é só mudar o número da porta que o padrão é 22 e você pode escolher para um novo número por exemplo 2211 e salvar. Após salvar restarte o serviço ssh:

$ service sshd restart

Para quem não usa o vim poderá usar o nano o importante é utilizar o editar que esta mais familiarizado.

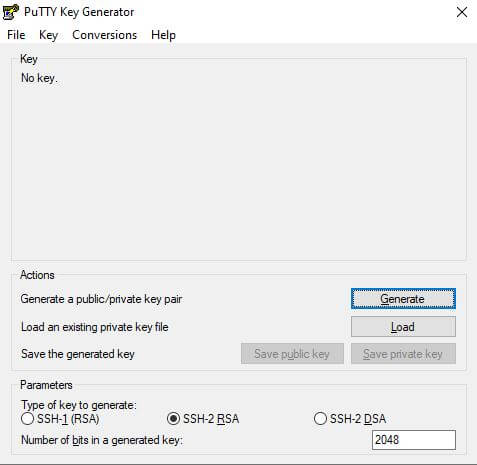

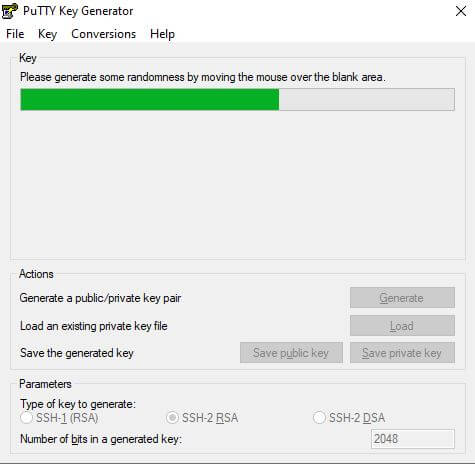

3 – Agora vamos gerar a chave publica e adicionar no servidor, acesse o aplicativo Puttygen:

Após acessar o aplicativo click em Generate, quando clicar será necessário você movimentar o mouse na área em branco ai aparecerá uma barra de progresso que irá continuar enquanto você movimentar o mouse:

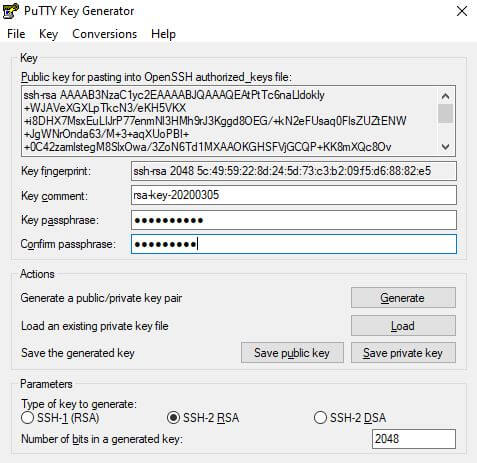

4 – Após concluir aparecerá uma tela com dados para você inserir uma senha, copiar a chave publica e salvar a chave privada:

Após colocar a senha e confirmar(senha poderá ser qualquer uma de sua preferência) salve a chave privada(Private Key) e ai você poderá tanto salvar a chave public(Public Key) quanto copiar.

5 – Após este procedimento você deverá primeiro a Private Key na configuração de acesso do seu servidor abra um novo putty(Lembre-se de não fechar a conexão que fez anteriormente) e insira as configurações do seu servidor e salve:

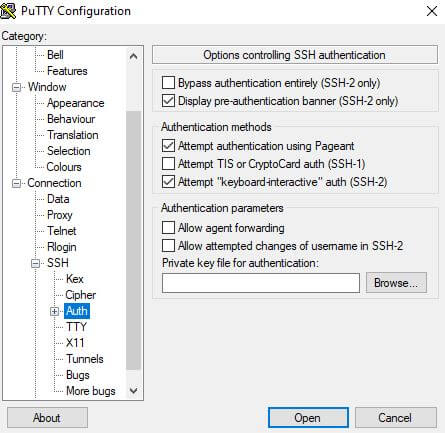

Lembre-se da configuração a ser usadas, host ou ip no campo Host Name a porta que será a nova que você configurou no nosso caso 2211, agora vá no painel ao lado na guia Connection clique no + ao lado de SSH e depois vá em Auth:

No campo Private key file for authentication, clique em Browse e procure pela chave privada que você salvou, agora volte para a opção Session coloque o nome do seu servidor ou qualquer um de sua preferência no campo de texto Saved Sessions e clique em salvar.

6 – Por ultimo vamos copiar a chave publica para dentro do servidor, agora volte para a sessão aberta do seu terminal e digite o seguinte comando:

$ vim /root/.ssh/authorized_keys

Agora copie a chave publica que foi gerada no puttygen e cole no arquivo authorized_keys que foi aberto, salve e pronto, agora você poderá acessar seu servidor com sua chave publica e para melhorar ainda mais a segurança siga os seguintes passos:

– Acesse o arquivo sshd_config assim como mostra no inicio do tutorial e procure pelas linhas:

# To disable tunneled clear text passwords, change to no here!

#PasswordAuthentication yes

#PermitEmptyPasswords no

PasswordAuthentication yes

Substitua a linha “PasswordAuthentication yes” por “PasswordAuthentication no” e reinicie o serviço sshd :

$ service sshd restart

Pronto ninguém poderá acessar seu servidor via ssh a não ser que possua sua chave privada.

Temos servidores web a sua media ou se precisar de ajuda para gerenciar seu servidor entre em contato conosco, temos o menor preço do mercado e a melhor prestação de serviço/suporte, acesse www.soloweb.com.br

Precisando de serviços dedicados para sua empresa? Acesse soloweb.com.br e procure o plano ideal para seu negocio. Oferecemos serviços e soluções para seu negocio.

E lembrando que a SOLOWEB além de oferecer Hospedagem de Sites, Servidores Dedicados, Servidores VPS com o menor custo do Brasil, também desenvolve soluções de software e realiza gerenciamento e monitoramento de servidores para sua empresa, faça uma cotação sem custo, acesse: www.soloweb.com.br